Terminal Server Hosting & Workgroup Infrastructure Management

Le Cloud hybride pour les entreprises francophones de taille humaine

Noomi-hall, de l'installation à la mise en exploitation

Le processus d'installation d'un serveur Windows peut varier considérablement selon les rôles que l'on souhaite lui faire jouer au sein de son infrastructure informatique. Nous nous sommes spécialisés dans la gestion de Serveurs hôtes de sessions Bureau à Distance à la demande, hébergés en centre de données externe à l'entreprise. Découvrez ce que nous faisons avec votre serveur entre le moment où nous le mettons en route et le moment où vous vous connecterez dessus pour la première fois. Des installations, des tests de performance, des tests d'intrusion et de vulnérabilité, des paramétrages pointus pour un Terminal Server, des sauvegardes.

Noomi-hall, la génèse de votre serveur

A la réception du serveur que nous avons commandé pour vous, débute l'installation basique du système opérationnel. Immédiatement après, nous testons les performances des disques durs, du processeur et de la carte réseau afin de nous assurer que le matériel est conforme à nos attentes. Il arrive que nous repartions de zéro, avec un formatage bas niveau, et au final que nous rendions le serveur, car il ne répond pas à nos exigences. Par exemple, d'un serveur à l'autre, nous pouvons constater des différences de temps trois fois supérieurs pour dupliquer un dossier de 25 gigas octets de données ou bien un effondrement anormal du débit de la carte réseau lorsqu'elle est fortement sollicitée.

Cette étape passée, commence la longue farandole des mises à jour successives du système opérationnel puis des suites Office. De redémarrage en redémarrage, nous testons la stabilité de la machine.

Arrive enfin le moment où nous configurons le serveur pour ses rôles de services Bureau à Distance et services de fichiers.

Suite à cette manipulation, nous procédons à la création du serveur de licence et nous enregistrons notre numéro de contrat de fournisseur de services hébergés de Microsoft, connu aussi sous l'appellation de SPLA.

Ce sont des étapes courantes pour tout administrateur système et hébergeur de solutions Microsoft.

Maintenant viennent quelques choix techniques qui nous sont propres et pourraient en dérouter quelques-uns.

-

Nous désactivons l'UAC, insupportable au quotidien et déroutant plus qu'autre chose.

-

Nous désactivons la sécurité renforcée d'Internet Explorer, tout aussi insupportable et sans intérêt.

-

Nous supprimons la fonction "Partager avec" en modifiant manuellement la base de Registre. Aucun utilisateur n'a la liberté d'ouvrir des partages qui peuvent être hackés, qui échappent au contrôle de l'administrateur système et aussi affiche la liste de tous les utilisateurs enregistrés sur la machine.

-

Nous activons la stratégie de contrôle de l'application qui consiste à empêcher tout utilisateur de pouvoir installer un programme dans son profil et d'exécuter un programme ou un script non référencé.

-

Nous modifions l'algorithme de compression du flux RDP pour qu'il soit plus performant à l'affichage et moins gourmand en bande passante. C'est un paramètre très souvent ignoré et pourtant fondamental.

Voilà les seules modifications que nous apportons manuellement à la base de registre et les seules activations que nous sélectionnons au niveau de l'éditeur de la stratégie de groupe.

C'est au tour des applications d'être installées et paramétrées. Pour certaines, il n'y a pas d'ordre particulier, pour d'autres si. Il est préférable d'installer LibreOffice en premier, puis MS Office 2013 et enfin MS Office 2010. Installer 2010 en dernier fera qu'il ouvrira par défaut les documents Word, Excel, PowerPoint, etc.

Office 2010 a deux avantages importants. Il est beaucoup plus fluide à l'affichage que 2013 lorsqu'on utilise ClearType. Sans ClearType les polices de caractères ne sont pas lissées et c'est visuellement désagréable. L'interface d'Office 2010 est proche de celle d'Office 2007, elle est connue et appréciée des gens qui utilisent la suite Microsoft depuis longtemps. Tout comme Windows 8, Office 2013 déroute, voir déplaît. Vous nous donnerez votre avis à ce sujet et nous confierez vos préférences.

Entendez qu'un programme installé ne veut pas dire qu'il est accessible à tous. C'est justement le propos de l'étape suivante, celle qui consiste à créer des modèles de profil utilisateur. De celui qui a tout à celui qui n'a que le strict nécessaire. La console Noomi-hall gère bien cette partie souvent fastidieuse quand il faut l'appréhender de manière traditionnelle.

Avant d'entamer ce processus de création des modèles de profil utilisateur, votre équipe informatique installera vos propres logiciels d'entreprise et nous ferons le tour de vos spécificités qui peuvent être très différentes d'une société à l'autre.

Peut-être l'avons nous déjà dit, votre Terminal Server Noomi-hall vient avec deux profils Administrateurs que nous créons en standard. Le premier est dédié à la maintenance, la surveillance, et les sauvegardes. Le deuxième compte remplit le rôle de partage, de centralisation de l'information et fait tourner Dropbox, Wimi, hubiC. Nous ne partageons pas seulement un dossier sur le réseau, nous partageons un profil dont la session est ouverte, active et qui est dévolu à toute la partie collaborative. Cela n'empêche pas d'avoir sa Dropbox ou son Wimi dans son propre profil, mais il est très intéressant de partager un profil qui fait tourner une Dropbox, car cela fait un espace commun qui se synchronise sur les postes fixes ou nomades et permet de travailler en mode déconnecté tout en conservant les avantages du partage de fichiers. Nous développerons cela le moment venu.

Vous avez envie d'en savoir plus ? Dites-nous ce qui retient votre curiosité.

Et si vous le souhaitez, donnez-nous un numéro de téléphone pour que nous puissions vous rappeler.

Contactez-nous

Clara Clément

Communication Marketing Management

Notre stratégie de sécurité repose sur LockDesktop.

LockDesktop est un outil interne qui nous permet de calibrer les profils utilisateurs en jouant sur les clés de registre. Plus de 300 clés sont modifiées en quelques clics afin de rendre le profil plus sûr et d'empêcher l'utilisateur de mener des actions malveillantes ou de commettre des erreurs graves.

LockDesktop s'inspire de feu SteadyState, un temps édité par Microsoft et devenu incompatible avec les versions récentes de Windows. LockDesktop permet de modifier la base de registre d'un ensemble de comptes sélectionnés afin de les uniformiser.

Seules quelque vingt options sont modifiables au niveau de l'interface afin de ne pas noyer l'intervenant dans des centaines de choix possibles.

Notre démarche vise à isoler l'utilisateur dans son profil, cherchant au maximum à l'empêcher d'accéder à des ressources communes, à "se balader" dans la hiérarchie du serveur en quête d'informations qui ne le concernent pas. L'avantage d'agir sur la base de registre plutôt que d'utiliser les GPO (les stratégies de groupe) est qu'il est possible de paramétrer utilisateur par utilisateur les options de chacun.

Les GPO sont plus difficilement manipulables par programmation et si le serveur n'est pas en domaine et relié à un Active Directory, les stratégies activées sont appliquées à tous les comptes, certaines touchant même les comptes administrateurs. Ce manque de souplesse nous a amenés à développer LockDesktop.

Une fonction très importante qu'offre LockDesktop est celle de pouvoir modifier à chaud le port RDP. Ce port est par défaut 3389. Tous les hackers sniffent et reconnaissent ce port. Dès qu'il est détecté, des tentatives d'intrusions sont lancées. Changer le port RDP sur un TSE se fait habituellement en intervenant sur la base de registre et en redémarrant ensuite le serveur. Si des collaborateurs sont connectés, ils perdent leur session. Avec Noomi-hall, vous pouvez changer le port RDP à tous moment même si des connexions sont en cours. C'est une bonne stratégie que de le faire une à deux fois par mois.

Mal au dos, ou simplement proche du burn-out ?

Les troubles musculo-squelettiques avec les affections du rachis lombaire représentent 81% des maladies professionnelles et pas seulement chez les agriculteurs et les caissières.

Les pauses de midi ne sont pas toujours au soleil. Après la cantine d'entreprise dans le bruit, vous faites quoi avant de retourner travailler?

Noomi-hall dispose de son propre service de sécurité.

Sur votre Terminal Server, vous trouverez Spicework Network Monitor. Un outil gratuit, extraordinaire, qui nous permet de surveiller le serveur en temps réel. L'activité des disques durs, du réseau, du processeur, de la mémoire vive, etc. Spicework Network Monitor déclenche des alertes par email lorsque certains seuils sont dépassés.

Vous aurez aussi Cyberarms Intrusion Detection, le flic par excellence qui est en mesure de détecter les tentatives d'intrusions et de bloquer l'adresse IP du malfaiteur. Un email est émis à chaque alerte, notre réaction est immédiate.

Lorsque nous aurons fini nos installations, que votre équipe informatique aura fini les siennes, que les comptes utilisateurs seront créés et que votre machine entrera en exploitation, nous nous livrerons à une dernière opération. Nous lancerons OpenVas, l'un des meilleurs détecteurs de vulnérabilité. C'est une des opérations qui fait partie de notre infogérance, dont le but est de vérifier mois après mois que des brèches, des failles de sécurité ne se sont pas ouvertes.

Il suffit d'omettre une mise à jour de PHP pour que soudain, votre serveur soit compromis.

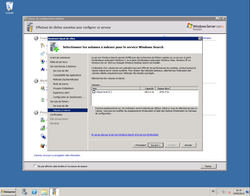

Sélection des rôles à installer |  Sélection des services de rôles |  Méthode d'autentification |

|---|---|---|

Mode de licence |  Sélection des utilisateurs autorisés |  Tout le monde |

Configuration de l'expérience client |  Gestionnaire de licences |  Sélection des services de rôles |

Sélection des volumes à indexer |  Confirmation |  Fin d'installation |

Reprise de la configuration |  Console Gestionnaire de serveur |  Configuration d'hôte de session 1 |

Configuration d'hôte de session 2 |  Configuration d'hôte de session 3 |  Configuration d'hôte de session 4 |

Ajout du serveur de licence |  Ouverture du gestionnaire de licences |  Activation du serveur de licences |

|---|---|---|

Assistant d'activation 1 |  Assistant d'activation 2 |  Assistant d'activation 3 |

Assistant activation du serveur 1 |  Assistant activation du serveur 2 |  Assistant activation du serveur 3 |

Assistant activation du serveur 4 |

Désactivation de l'UAC |  Désactivation de la sécurité renforcée d'IE |  Modification du Registre 1Suppression de la fonction Partager Avec : Modification de la clé {49F371E1-8C5C-4D9C-9A3B-54A6827F513C} |

|---|---|---|

Modification du Registre 2Suppression de la fonction Partager Avec : Modification de la clé {49F371E1-8C5C-4D9C-9A3B-54A6827F513C} |  Modification du Registre 3Suppression de la fonction Partager Avec : Modification de la clé {49F371E1-8C5C-4D9C-9A3B-54A6827F513C} 2ème recherche |  Modification du Registre 4Suppression de la fonction Partager Avec : Modification de la clé {F81E9010-6EA4-11CE-A7FF-00AA003CA9F6} |

Modification du Registre 5Suppression de la fonction Partager Avec : Modification de la clé {F81E9010-6EA4-11CE-A7FF-00AA003CA9F6} 2ème recherche |  Activation du service Identité |  Modification des GPO 1gpedit Applocker Règles de l’exécutable |

Modification des GPO 2gpedit Applocker Règles de script |  Modification des GPO 3gpedit Applocker Règles Windows Installer |  Modification des GPO 4gpedit Algorithme de compression RDP |